Seguridad corporativa: Contemplar más allá de la punta del iceberg

Por: Jair Longo Director Senior de Delivery Networks de Citrix Latinoamérica y Caribe

Todos conocemos la historia del Titanic, el gran barco que chocó contra un iceberg y dio lugar a uno de los mayores naufragios. Los daños más importantes del Titanic fueron por debajo de la línea de flotación, por lo tanto la catástrofe fue ocasionada por la parte sumergida de la masa de hielo, lo no previsto, aquello que los tomó por sorpresa en su maniobra de evasión. Cuando hablamos de seguridad corporativa, atrás quedaron los tiempos dónde sólo podíamos contemplar la punta del iceberg; hoy contar con antivirus y proteger algunas aplicaciones web es sólo una parte de lo que necesitamos considerar.

De hecho, hoy en el centro de la escena están las aplicaciones y la red. El mundo de las aplicaciones, por su parte, está compuesto por mucho más que aplicaciones web; vemos la incorporación cada vez más acelerada de SaaS y de soluciones cloud. En lo que respecta a la red, su uso y exigencias supera a las del pasado sólo contemplando la cantidad de dispositivos conectados y los desafíos de la movilidad. Y dejar estos aspectos librados al azar nos expone a distintos riesgos, algunos de ellos son:

- Ataques DoS: en los últimos años resurgió este tipo de ataque. Gracias a la amplia disponibilidad de herramientas baratas y botnets (grupo de ordenadores controlados por un solo recurso) para la creación y ejecución de DoS respectivamente, ahora todas las empresas, sin importar su tamaño o sector, están bajo riesgo.

- Ataques web al nivel de aplicación: viene sucediendo un gran porcentaje de ataques a componentes y tecnologías web como por ejemplo protocolo HTTP, Java o servidores web, aplicaciones populares y aplicaciones web personalizadas de una organización. Algunos ejemplos de amenazas son las falsas peticiones cross-site scripting, inyección SQL y ataques de desbordamiento de memoria.

- Amenazas a la capacidad de uso: al mismo tiempo, las soluciones de seguridad pueden transformarse en una amenaza si afectan la experiencia del usuario. El mal rendimiento resultante de las rutinas de inspección informáticas, sobrecargas SSL, procesos complejos de inicio de sesión y capacidades de acceso inconsistentes pueden llevar a los usuarios a buscar soluciones inseguras. Asimismo, la empresa puede verse en la necesidad de adquirir más hardware o hardware de mayor capacidad de la prevista sin que esto sea realmente necesario.

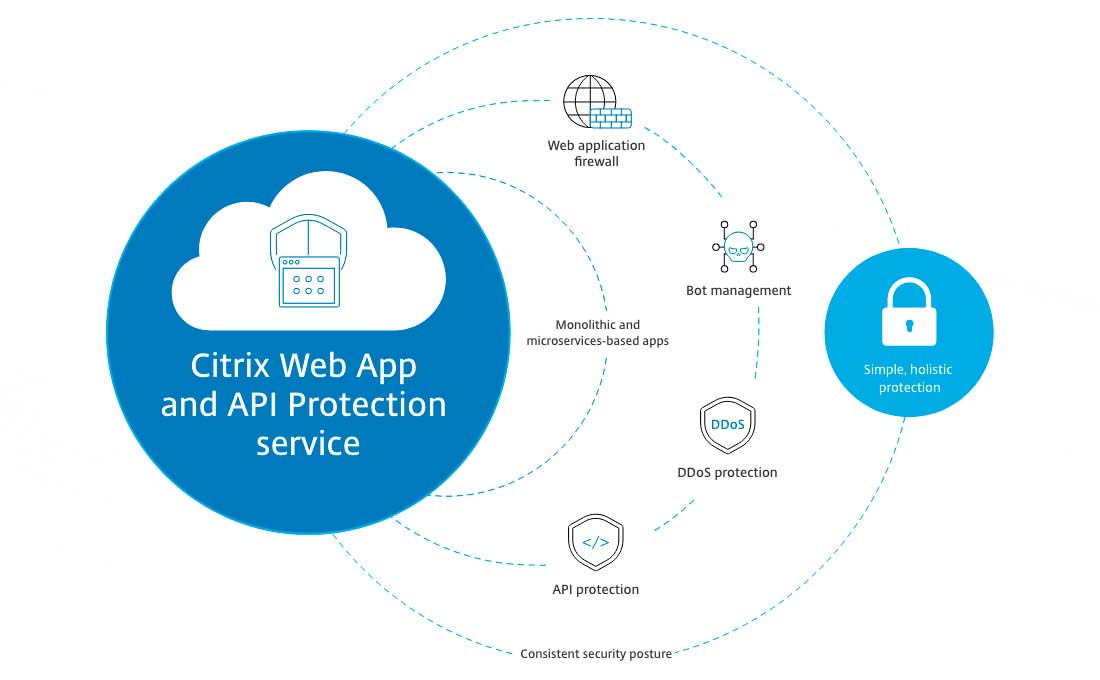

En este sentido, asegurar los datos clave de la compañía por medio de un enfoque mucho más holístico debe incluir tecnología ADC (Controlador de entrega de aplicaciones, según su sigla en inglés). Los ADC permiten garantizar la seguridad pero manteniendo la alta disponibilidad, agilidad y experiencia de uso. Asimismo, al poder contratarse bajo un tipo de licenciamiento de “pago por uso” permiten incrementar o disminuir sus capacidades según las necesidades del negocio cuidando la inversión de la compañía.

Los ADC generan el entorno de seguridad ideal habilitando establecer una estrategia integral y alineada a los objetivos del negocio. De esta forma, estaremos preparados para hacer frente al iceberg completo de una mejor manera.