ESET advierte por chips WiFi vulnerables a la interceptación de datos

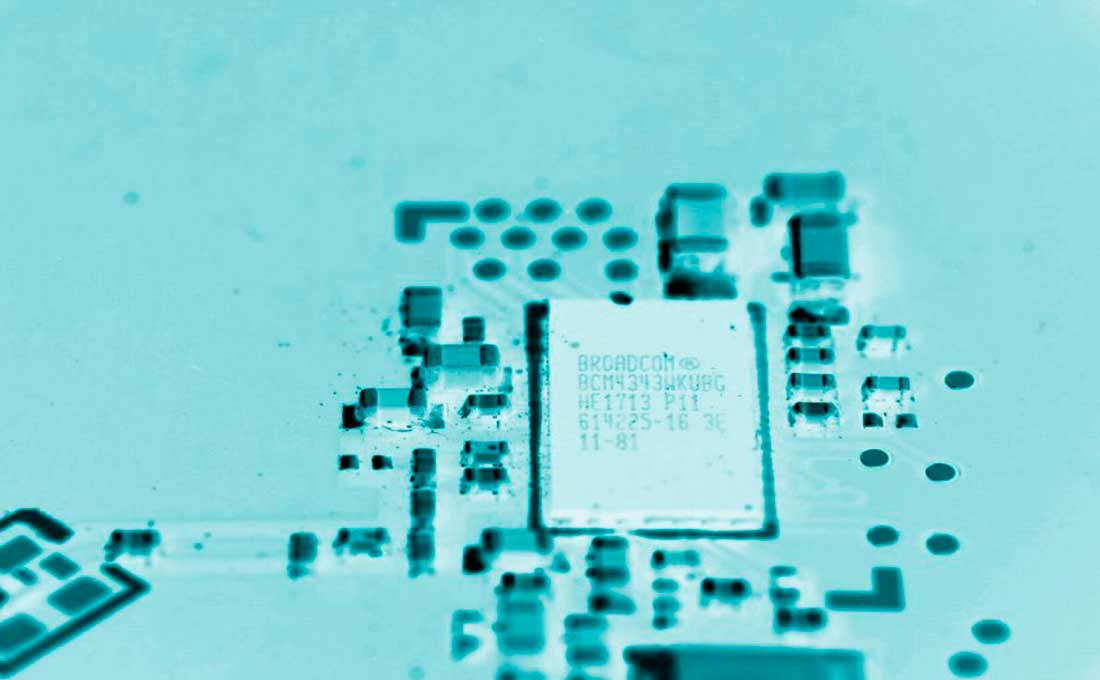

ESET, compañía líder en detección proactiva de amenazas, alerta por una vulnerabilidad en chips Wi-Fi nombrada KrØØk que permite el descifrado no autorizado de una parte del tráfico WPA2 cifrado. Si bien en un principio se lo identificó en chips de las marcas Broadcom y Cypress, recientemente se encontraron vulnerabilidades similares que afectaron a chips de otros proveedores como Qualcomm, MediaTek y Microsoft Azure Sphere.

La explotación de KrØØk (formalmente CVE-2019-15126) permite interceptar y descifrar datos (potencialmente sensibles) de interés. En comparación con otras técnicas comúnmente utilizadas contra Wi-Fi, la explotación de KrØØk tiene una ventaja significativa ya que si bien se debe estar dentro del alcance de la señal de Wi-Fi, los atacantes no necesitan estar autenticados y asociados a la WLAN. En otras palabras, no necesitan conocer la contraseña de Wi-Fi.

KrØØk es una vulnerabilidad en chips Wi-Fi que permite el descifrado no autorizado de una parte del tráfico WPA2 cifrado. Específicamente, el fallo llevó a que los datos de la red inalámbrica sean cifrados con una clave de sesión por pares WPA2 compuesta por todos ceros en lugar de la clave de sesión adecuada que había sido establecida previamente. Este estado ocurre en chips de Broadcom y Cypress vulnerables después de una disociación de Wi-Fi.

ESET trabajó con los fabricantes afectados (así como con ICASI) a través de un proceso de divulgación responsable antes de revelar públicamente la falla en la Conferencia RSA en febrero de 2020. Esto llamó la atención de otros fabricantes de chipsets y dispositivos, algunos de los cuales descubrieron que también tenían productos vulnerables, y desde entonces han lanzado parches. ESET mantiene una lista de los avisos lanzados por los proveedores relacionados en la siguiente página web.

Si bien ESET no observó la CVE-2019-15126 en otros chips de Wi-Fi que no sean los de Broadcom y Cypress, sí se encontró vulnerabilidades similares que afectaron a chips de otros proveedores. Los hallazgos son lo siguientes:

Qualcomm – CVE-2020-3702: La vulnerabilidad descubierta por ESET (a la que se le asignó la CVE-2020-3702) fue desencadenada por una disociación y permitió la divulgación de datos al transmitir datos no cifrados en lugar de frames de datos cifrados. La diferencia con KrØØk es que en lugar de estar encriptados con una clave de sesión totalmente cero, los datos no están encriptados en absoluto.

Los dispositivos que examinados en la investigación son el Smart Home Hub D-Link DCH-G020 y el router inalámbrico Turris Omnia. Desde ESET mencionan que cualquier otro dispositivo no parcheado que use los conjuntos de chips Qualcomm vulnerables también será vulnerable. Después de la divulgación, Qualcomm lanzó un parche al controlador utilizado en sus productos con soporte oficial.

MediaTek y Microsoft Azure Sphere: Uno de los dispositivos afectados es el router ASUS RT-AC52U. Azure Sphere utiliza el microcontrolador MT3620 de MediaTek y se dirige a una amplia gama de aplicaciones de IoT, que incluyen el hogar inteligente, el comercial, el industrial y muchos otros dominios. Según MediaTek, los parches de software que solucionan este inconveniente se lanzaron durante marzo y abril de 2020. La corrección para MT3620 se incluyó en la versión 20.07 de Azure Sphere OS, lanzada en julio de 2020.

“Como han pasado más de cinco meses desde que revelamos públicamente la vulnerabilidad KrØØk, y varios investigadores independientes han publicado varias pruebas de concepto, hemos decidido lanzar el script que hemos estado utilizando para probar si los dispositivos son vulnerables a KrØØk. También hemos incluido pruebas para las nuevas variantes descritas aquí. Este script puede ser utilizado por investigadores o fabricantes de dispositivos para verificar que se hayan parcheado dispositivos específicos y que ya no sean vulnerables.”, mencionan Miloš Čermák y Robert Lipovsky especialistas de ESET a cargo de la investigación.

En el contexto de aislamiento por el COVID-19, ESET comparte #MejorQuedateEnTuCasa, donde acerca protección para los dispositivos y contenidos que ayudan a aprovechar los días en casa y garantizar la seguridad de los más chicos mientras se divierten online. El mismo incluye: 90 días gratis de ESET INTERNET SECURITY para asegurar todos los dispositivos del hogar, una Guía de Teletrabajo, con buenas prácticas para trabajar desde el hogar sin riesgos, Academia ESET, para acceder a cursos online que ayudan a sacar el mayor provecho de la tecnología y Digipadres, para leer consejos sobre cómo acompañar y proteger a los niños en la Web.

De manera de conocer más sobre seguridad informática ingrese al portal de noticias de ESET: https://www.welivesecurity.com/la-es/2020/08/07/krook-mas-chips-wi-fi-vulnerables-a-interceptacion/